AI を搭載したインテリジェンス主導のセキュリティ オペレーション プラットフォーム Google SecOps

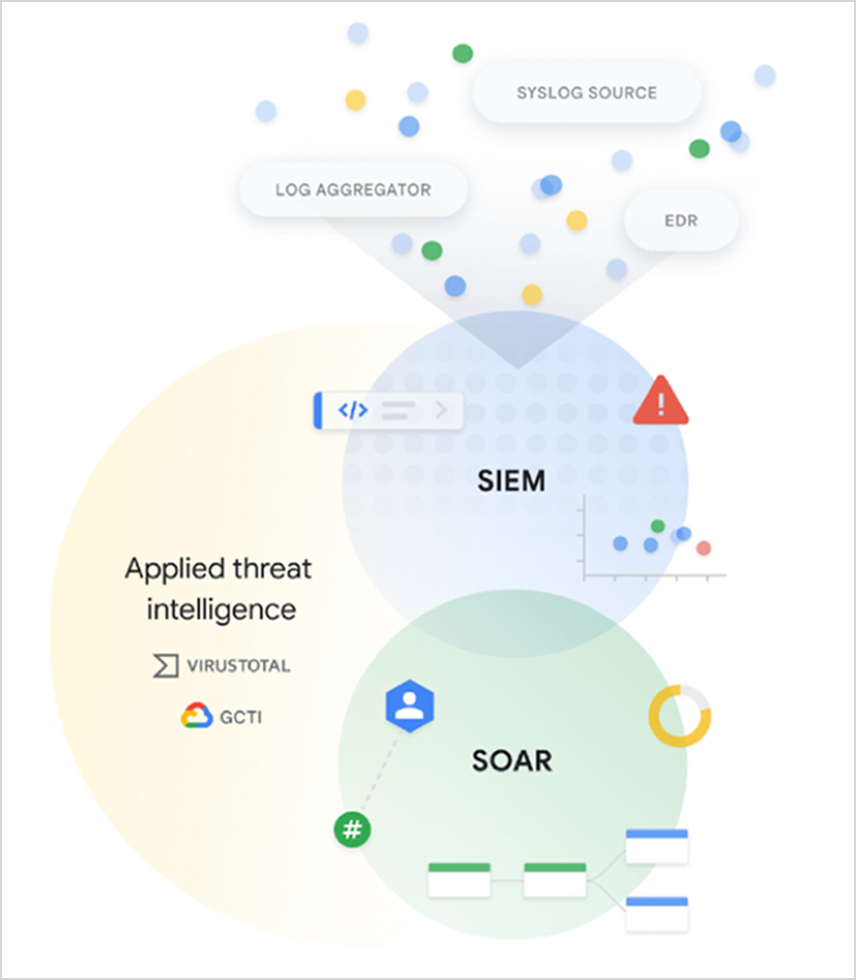

Google SecOps は、膨大なイベントやセキュリティ・アラートを一元化した上で、

セキュリティ侵害・痕跡情報(IoC:Indicator of Compromise)を用いて超高速に検索・解析する事により、

セキュリティインシデントの早期発見や侵入経路、影響範囲の調査や対処方法検討を限定的な運用負荷で実現できるサイバー攻撃の検知・対応を支援するクラウドサービスです。

EDR、SASEなどのセキュリティ製品アラートやIDaaS、DaaS、クラウド等のアクセス・操作履歴を取り込み正規化したうえで、デフォルトで1年間保持。

収集したイベントを検知ルールやIoCとリンクさせ、サイバー攻撃の可能性がある不審なイベントをアラートとして検知。

超高速検索技術、複雑な条件での検索が可能なUDM検索、可視性に優れたダッシュボードを用いて影響範囲・侵入経路を調査。

ユースケース、プレイブック、オーケストレーション、自動レスポンス等の機能により迅速な対応を支援します。

Google SecOps は、Google が持つ強靭なクラウド基盤上で、膨大なイベントやアラートを超高速に、そして的確に分析するクラウド型次世代SIEMです。

複数の連携方式でクラウド、オンプレ問わず様々な機器、サービスのログを標準で取り込み可能です。

独自の統合データモデル(UDM)スキーマを利用する事で、

ベンダー独特なフォーマットをセクション毎に構造化、

並列に検索する事で、超高速な検索能力を提供します。

Google SecOps の正規化処理により、

ベンダー独特のログやアラートフォーマットを構造化

それぞれのセクション毎に並列に検索が行われ、結果に反映

Google SecOps のアラート検知ルールには Google Cloud Threat Intelligence(GCTI)チームが

Google 内部の脅威検出インフラストラクチャと調査から入手した情報に基づき、

アラートを生成するプリセットの「GCTI マネージド・ルール」と

ユーザが独自のリスクシナリオに基づき自由に条件を定義できる「YARA-Lルール」があります。

最新のビジネスインテリジェンス、組み込み型分析、データアプリケーションプラットフォームである Looker と、

ペタバイト級の分析が可能なデータウェアハウス BigQuery を統合したダッシュボード利用により、

インシデント調査を支援します。

Google と Mandiant の最前線からの脅威インテリジェンスとMITRE ATT&CKフレームワークとのマッピングにより、

インシデント調査にかかる負荷と時間を節約します。

※ MITRE ATT&CK フレームワーク:米国の MITRE が開発した実際に観測された敵対的な戦術と技法に基づいてサイバー攻撃の振る舞いを分類したフレームワーク。

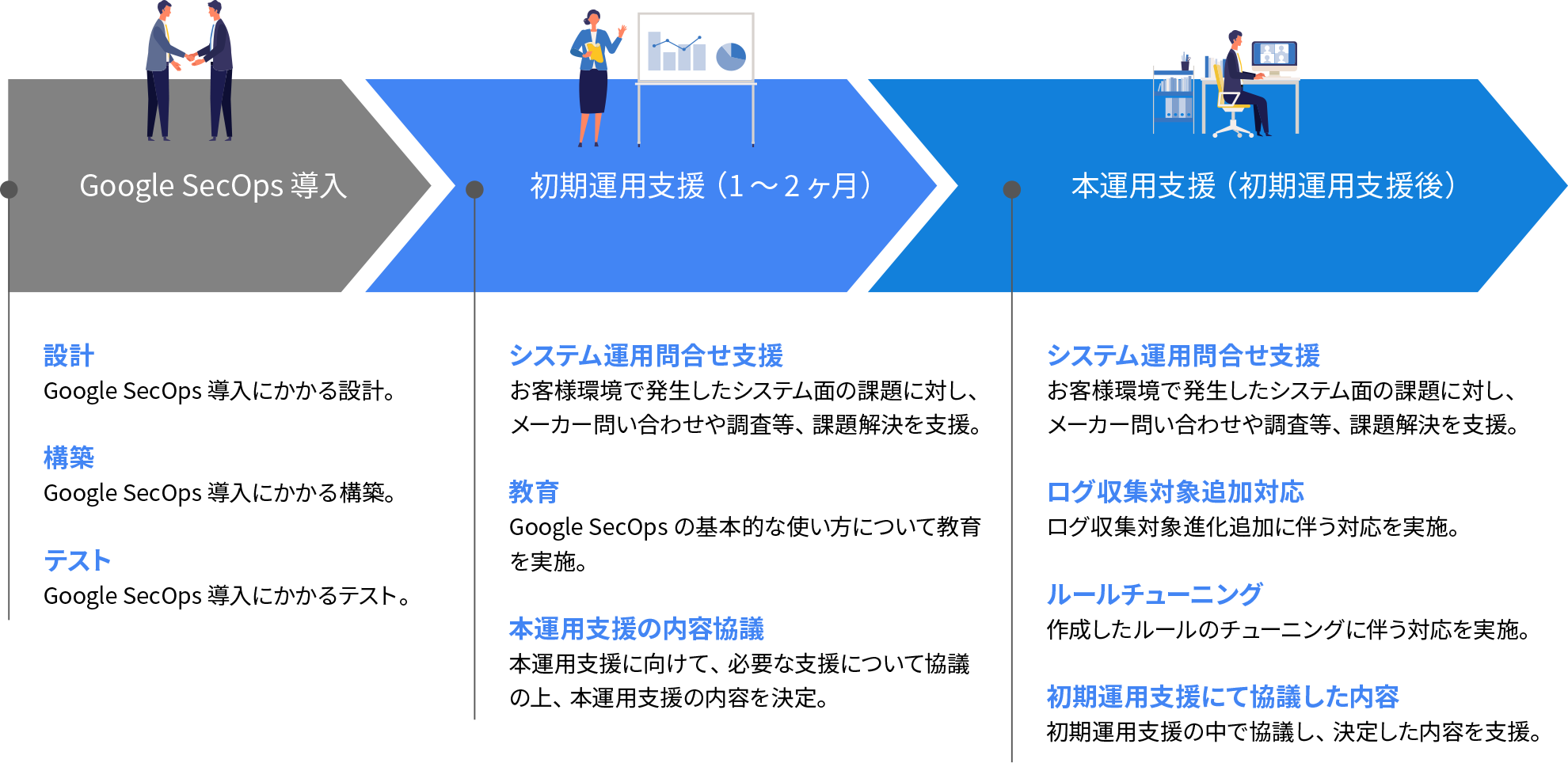

様々なお客様のSIEM活用を支援したノウハウを活かし、

導入前フェーズから運用フェーズに至るまで Google SecOps 関連サービスの提供が可能です。

| フェーズ | サービス内容 | 詳細 |

|---|---|---|

| 検討 | SIEM導入アセスメントサービス | 現在導入済みのセキュリティ対応製品及び収集ログと、サイバーキルチェーンに基づいた攻撃を照らし合わせ、現状の脅威への対応レベルとSIEM導入後の効果を評価。 |

| Google SecOps 要件定義支援 サービス |

ログ収集対象や検知ルール、運用体制の構築などSIEM導入に関わる各種要件定義を支援。 | |

| 導入 | Google SecOps PoC支援サービス | Google SecOps 導入前の試験導入(PoC)を支援。 ⇒操作感や運用イメージの理解促進 |

| Google SecOps 導入サービス | Google SecOps 導入に関わる設定を実施。 ⇒ログ収集の設定動作確認、ルール、ダッシュボードなど |

|

| 運用 | Google SecOps 運用支援サービス | システム運用問合せ支援、ログソース追加対応、ルールカスタマイズ、脅威情報提供など定常運用業務の支援。お客様環境に沿った支援内容とするため、初期運用支援と本運用支援の2段階に分けて提供。 |

| インシデント対応支援サービス (CSIRT支援) |

CSIRTの組織化と規定の整備、CSIRT要員の育成、インシデント実践演習、インシデント発生時の分析支援といった、CSIRTに必要な機能をワンストップで提供。 | |

Google SecOps 導入後、 1~2ヶ月程度を初期運用支援、それ以降を本運用支援とし、

2段階でお客様の運用に沿った支援を実施します。

※本サービスは、SCSKセキュリティ拠点からのリモート支援が前提。

※本運用支援の内容は、初期運用支援の中で協議の上決定。

※初期運用支援は Google SecOps 導入とセットで提供。

※本運用支援はチケット制にて提供。(枚数、価格などは別途協議の上決定)

お客様環境に導入したGoogle SecOps基盤に対して検知アラートの調査からインシデント対応に至るまでの運用サービスやインシデント対応に関するアドバイス迄のトータルな支援サービスを提供します。

Google SecOps とCSIRT(Computer Security Incident Response Team)支援サービスを組み合わせ、

CSIRTの組織化と規定の整備、CSIRT要員の育成、インシデント実践演習、インシデント発生時の分析支援といった、CSIRTに必要な機能をワンストップで提供します。

|

企画

運用

|

||

|---|---|---|

|

実践演習サービス

インシデント対応のプレイブックを使用した実践的な演習のコンテンツをご用意しています。

|

||

|

アドバイザリサービス

セキュリティ運用に関する各種課題について、

セキュリティアナリストがリモートで支援します。 詳しくはこちら |

||

※ Google SecOps は Google LLC の商標です。