概要

グローバル企業・多拠点企業を取り巻く情勢

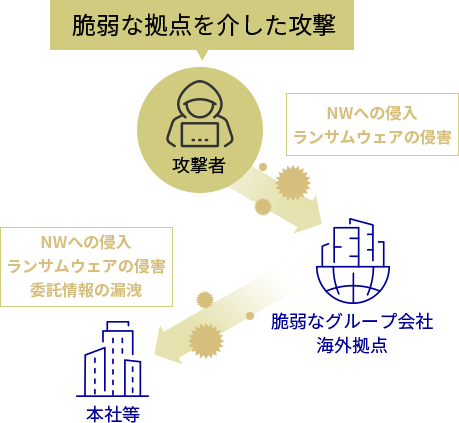

グループ会社や取引先など、セキュリティが脆弱な拠点を狙うサプライチェーン攻撃が急増しています。

自社だけのセキュリティ対策では不十分であり、グループ全体のセキュリティレベルを底上げすることが急務です。

サプライチェーンを狙った攻撃の増加

| 順位 | 情報セキュリティ10大脅威 |

|---|---|

| 1 | ランサム攻撃による被害 |

| 2 | サプライチェーンや委託先を狙った攻撃 |

| 3 | システムの脆弱性を突いた攻撃 |

| 4 | 内部不正による情報漏えい等 |

| 5 | 機密情報等を狙った標的型攻撃 |

| 6 | リモートワーク等の環境や仕組みを狙った攻撃 |

| 7 | 地政学的リスクに起因するサイバー攻撃 |

| 8 | 分散型サービス妨害攻撃(DDoS攻撃) |

| 9 | ビジネスメール詐欺 |

| 10 | 不注意による情報漏えい等 |

グローバル企業・多拠点企業の課題

課題

- セキュリティ人材の不足により、技術的対策の検討が難しい

- 拠点数の多さや文化の違いにより、管理が行き届かない

- 拠点ごとにセキュリティ要求レベルに差異があり、統一的な対策が難しい

海外拠点・グループ企業に対するセキュリティアセスメントとは

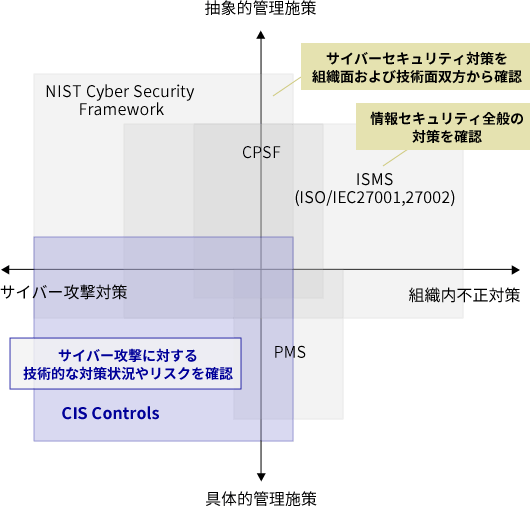

当サービスでは、CIS Controlsを用いて現状把握を実施の上、サイバー攻撃への対策について、優先度を考慮しご提案いたします。

特に技術的対策については、昨今のサイバー攻撃事情を考慮すると、サイバー被害への対策重要度・優先度が高いため、CIS Controlsを用いて具体的な技術的観点を軸に評価、現状を把握し改善点を特定することで、迅速な対応を目指します。

CIS Controls

(フレームワーク)活用の実用性

CIS Controlsは、最新のサイバー攻撃の傾向や予測を考慮して作成された、

世界的なセキュリティフレームワークです。

企業が実施すべき防御策を優先順位付けて具体的に示しており、

効果的かつ実践的な対策の道しるべとなります。

代表的なフレームワークとの比較

18のコントロール

| No. | カテゴリ名 |

|---|---|

| 1 | 資産管理(エンタープライズ資産) |

| 2 | ソフトウェア資産のインベントリと制御 |

| 3 | データ保護 |

| 4 | アクセス制御管理 |

| 5 | アカウント管理 |

| 6 | アクセス許可管理 |

| 7 | 継続的な脆弱性管理 |

| 8 | 監視と監査ログの収集、分析 |

| 9 | 電子メールとWebブラウザの防御 |

| 10 | マルウェア防御 |

| 11 | データ回復能力 |

| 12 | ネットワークインフラのセキュリティ |

| 13 | セキュアな構成管理 |

| 14 | セキュリティ意識とスキルのトレーニング |

| 15 | サービスプロバイダ管理 |

| 16 | アプリケーションソフトウェアのセキュリティ |

| 17 | インシデント対応管理 |

| 18 | テストとレジリエンスの計画 |

CIS Controlsで 重視する観点

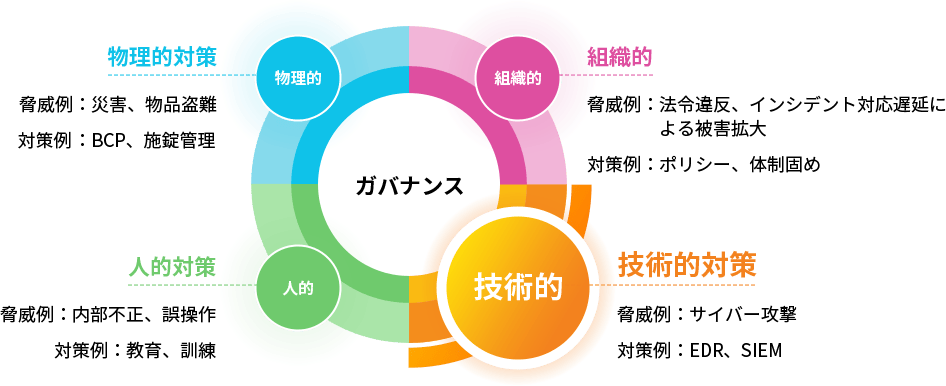

多岐にわたるセキュリティ対策の中でも、サイバー攻撃の要となる「技術的対策」の評価を重視します。

CIS Controlsを用いて現状の課題を具体的に可視化し、迅速なセキュリティガバナンス強化へと導きます。

セキュリティガバナンス強化の要素

CIS Controlsの特色

CIS Controlsは、網羅性・優先順位・最新性・客観性を兼ね備えた、極めて実践的なセキュリティフレームワークです。

現実のサイバー攻撃に対し「何を」「どの順番で」対策すべきか、その具体的な道筋を分かりやすく示します。

セキュリティ対策が可能

セキュリティ対策の

実施指針がある

技術動向に対応

グローバルで比較可能

組織のレベルに応じたセキュリティ対策選択

CIS Controlsではセキュリティ対策について、”IG”と呼ばれる独自のグルーピングを採用しており、対象組織のセキュリティ要求レベルに応じ、適切なセキュリティ対策を選択することができます。

サイバーセキュリティの専門知識が限定的な中小企業

保護するデータの機密性は低く、最大の関心事は事業継続です。

セキュリティ対策は、限られた専門知識で実施可能であり、標的型ではない一般的な攻撃を阻止することを目的としています。

ITインフラの管理・保護責任者を雇用している組織

顧客や組織の機密情報を保管・処理しており、侵害発生時の社会的信用低下が大きな懸念事項となります。セキュリティ対策は、運用の複雑化への対処に役立ち、専門的な知識を必要とするものがあります。

セキュリティ専門家を雇用している企業

規制やコンプライアンスの監視対象となる機密情報や機能を所持しており、攻撃が成功すると、社会インフラに重大な影響が発生する可能性があります。

セキュリティ対策は、高度な攻撃者からの標的型攻撃を阻止するものとなります。

※IG : Implementation Groups

サービス提供の流れ

CIS Controlsを用い、現状のセキュリティ課題と本当に必要な対策を明確にするアセスメントを実施します。

計画的なヒアリングを通じて現状を分析し、優先すべき対策を明確にした上で、具体的な改善策を報告書としてご提案します。

3か月~

- 準備

- 現状把握

- 対策の検討

- 結果報告

- スケジュールの検討と決定

- 対象企業、拠点ごとのヒアリング方法決定

- 対象企業、拠点全体の情報システムや規程の概況把握

現状把握ヒアリング

-

ヒアリングシートによる

セルフアセスメント -

弊社グループ現地メンバーに

よるヒアリング

課題・対策の整理

- 現状の状況評価

- 課題・実施するべき対策の整理

- 対策の優先度検討

作成とご報告

-

評価結果・対策案を整理した

報告書の作成 - 結果報告会の実施

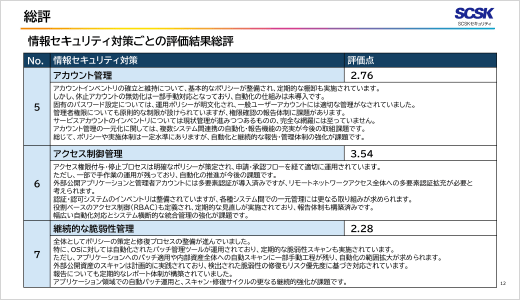

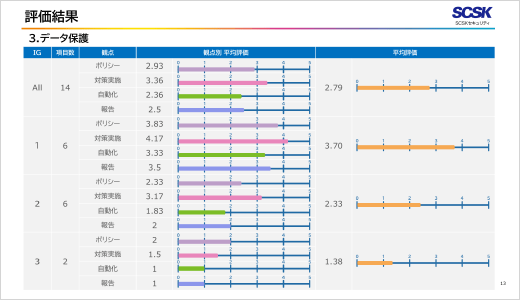

アウトプットイメージ (報告書)

フレームワークに基づく客観的な分析で、グループ全体のセキュリティ課題を明確に可視化します。

個社ごとの詳細な分析結果に加え、優先度を整理した実践的な対策案をまとめてご提案いたします。

報告書サンプル

※画像はサンプルであり、報告書の内容・フォーマットは変更される場合がございます。