セキュリティパッチ管理で重要な3つの観点とは!?

2023年も標的型攻撃による被害のニュースを様々なメディア、新聞等で見聞きしました。そういったニュースの度に「当社の対策は大丈夫なのか?」と上層部の方から指摘があり、

日々マネジメントや運用業務が大変な中、対策の検討や報告に頭を悩ませている情報システム部門の方も多いのではないでしょうか。

また、最近ではゼロトラストモデルへの移行を前提に、改めてセキュリティ対策や各領域における製品の見直し、統合を検討されているとよくお客様から伺います。

ゼロトラストモデルはあらゆるものを信用しないという前提で、アクセス元となる端末やその利用者、アクセス先であるデータなどが安全か、通信のやりとりやそのポリシーが適切かを直前に判断し通信を実行します。

アクセス元となる端末が安全かはOSのバージョン、設定、インストールされているアプリケーション、通信設定など端末のシステム状況の把握はもちろんのこと、

インシデント発生時に速やかに隔離できるか、近年では従業員が端末をどのように操作しているかといった振舞いまでをウォッチし、信頼できる端末や利用者であるかを推測しています。

その中、アクセス元となる端末が安全かを推し量る重要な要素の一つとして「端末の脆弱性リスクが低減されている状態か」ということが挙げられるかと思います。

端末の脆弱性リスクを低減させるセキュリティ対策の一丁目一番地が特集記事でも度々ご紹介しているセキュリティパッチ管理です。

今回はそのセキュリティパッチ管理は3つの観点が重要であるというテーマでお話しします。

一つ目は適用できるセキュリティパッチの種類が豊富に提供されているシステムを採用するということです。

ハッカーは日々様々なアプリケーションの脆弱性をあらゆる攻撃手法で狙っています。新しく発見された脆弱性は2023年過去最高という報告もあります。

脆弱性の80%以上がブラウザや会議システムアプリといったいわゆるサードパーティアプリケーションが占めているというデータもありますから、

セキュリティパッチの種類が豊富に提供されることが採用すべきシステムの大前提になります。

特に、依存関係やOSの種別、前提パッチなどが考慮されたパッチコンテンツが提供されるシステムがおすすめです。

私たちはこれを、適用するための「事前準備」とよく言いますが、これが運用上非常に手間のかかる部分です。

事前準備が大変だからとりあえず決まったものだけを適用しておこう、という発想の企業様も多いのではないでしょうか。

これでは前述の通り脅威が多様化しているわけですから「一丁目一番地の対策」としては不十分です。ぜひ現行のシステムや運用を振り返って頂きたいと思います。

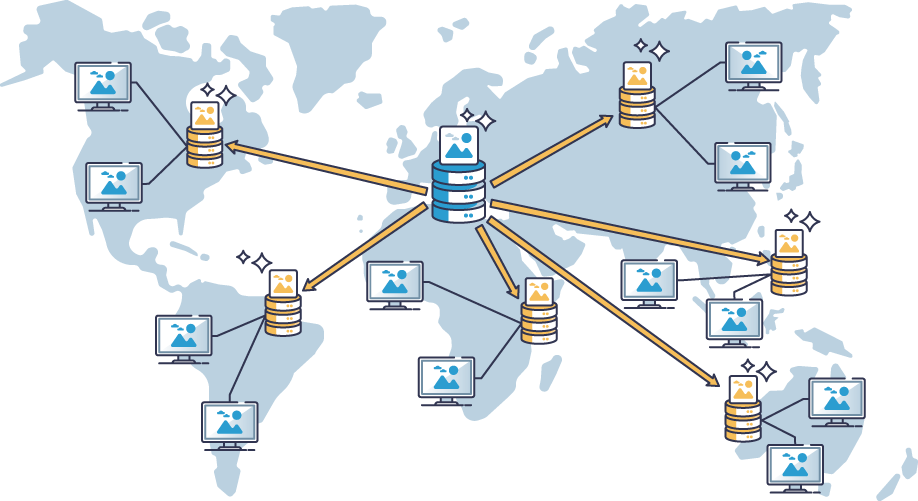

二つ目は社内社外でも運用負荷なく迅速に配信できるかという観点です。

covid-19が5類へ移行した後もテレワークを併用されている企業様も多いかと思います。それ以外にも出張中のPCや場合によっては海外拠点のデバイスなど、管理すべき端末は社外にも点在しています。

この社内外のネットワークを行き来する前提で重要なのが社外の端末はインターネットにさえ接続できれば配信できる点と、

社外いるときは直接ベンダーサイトからセキュリティパッチが適用できる方法もとれるシステムであるということです。

インターネットにさえ接続できれば配信できるという仕組みは、適用の緊急性が求められるシーンがあるセキュリティパッチ管理においては大変重要です。

また、社内、社外にいることを「動的に判断」し、社外であれば直接ベンダーサイトからセキュリティパッチが適用できる仕組みも重宝します。

端末台数は事業拡大に伴い一般的には増えていくものですが、例えば社外からVPNで社内ネットワークへ接続し、

データセンターから抜けてセキュリティパッチを取得するようなネットワーク設計の場合は、台数が多いとデータセンターがボトルネックとなり他業務の通信に影響を与えかねません。

この社内外のネットワークを行き来する前提というのがミソで、これを人手で判断し配信をコントロールすることは現実的ではありません。

IPアドレスのレンジなどから動的に判断し取得先を切替える仕組みもでてきていますのでこれらを検討いただくことをお勧めします。

三つ目の観点は大量の脆弱性情報から自社のどの端末がどういった脆弱性の危険があるかを識別できるかということです。

ここまで記事をご覧いただいて、サードパーティアプリケーションの脆弱性を対処することや点在する端末へ適用できることといった仕組みについては分かった、

でもそもそも「何を適用すればいのですか?」という肝心な部分がモヤモヤとして残ってしまいます。

脆弱性データベースを提供する製品も多く流通していますが、こういった製品で端末へスキャンニングをかけると膨大な脆弱性該当情報が出てきてしまい、情報を活用することが難しいです。

スキャンされ検出した脆弱性該当情報とインベントリ情報を取り込み、対処すべき脆弱性の上位は何か、脆弱性が多く内包するいわゆる「リスクの高い端末」端末などを抽出する製品も近年出始めています。

これらを活用することで重要性や優先度の高い脆弱性や端末から対処するといったメリハリをつけた運用を実現することが可能です。

今回は、セキュリティパッチ管理は3つの観点が重要であるというテーマでお話ししました。

次回は近年注目されているDigital Employee Experience(DEX)という考え方についてご紹介させていただきます!

過去記事一覧はこちら

/services/ivanti/column/