WEBアプリケーションセキュリティ AWS WAF + WafCharm

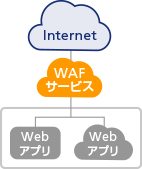

| お客様のご要望 | オンプレでシステムを構成し、WAFのチューニングが必要な場合 | 仮想基盤/クラウドでシステムを構成し、WAFのチューニングが必要な場合 | クラウドでシステムを構成し、そのクラウドが提供するWAFサービスを利用する場合 | オンプレミス/クラウドでシステムを構成し、Webアプリ保護とDDoS対策を行いたい場合 | ||

|---|---|---|---|---|---|---|

| 構成例 |

|

|

|

|

||

| お客様の保護対象システムの環境 | オンプレミス | 仮想基盤/クラウド | クラウド | オンプレミス/クラウド | ||

| WAFの提供形態 |

ハードウェア アプライアンス |

仮想アプライアンス |

IaaSが提供する サービス |

SaaS | ||

|

当社からの ご提案ソリューション |

製品 |

F5 BIG-IP ASM

|

F5 BIG-IP ASM

Virtual Edition |

AWS WAF/

Azure WAF |

攻撃遮断くん

|

|

| 運用 |

定期メンテナンス

サービス |

定期メンテナンス

サービス |

WafCharm

|

|||

| 詳しくはこちら | 詳しくはこちら | 詳しくはこちら | 詳しくはこちら | |||

AWS WAFは、アマゾン ウェブ サービス (AWS) の提供するWAFサービスで初期費用なくAmazon CloudFront、Application Load BalancerやAmazon API Gatewaにデプロイできます。AWS WAFを利用することで悪意あるユーザーからウェブアプリケーションまたは API を迅速に保護することが可能です。

多くの企業でWebアプリケーションを利用していますが、その多くはSQLインジェクション等のセキュリティ上の脆弱性を有し、攻撃者のターゲットとなっています。アプリケーション改修による対応ではコストが見合わない場合に大きな力になるのがAWS WAFです。

入力フォームを持つWebアプリケーションには、少なからず脆弱性が潜んでいます。脆弱性診断を行いセキュリティホールを発見し、アプリケーションを改修することでも対応可能ですが、アプリケーション数が多い場合にはコストや工期の面で現実的ではない場合があります。

AWS WAFは、Amazon CloudFrontやEC2 上で動作するウェブサーバーの前段のApplication Load Balancerにデプロイすることでこれらの脆弱性を狙ったリクエストをブロックし、アプリケーションとその背後にあるデータを保護します。豊富なWAF導入実績とノウハウを持つSCSKセキュリティならではの「SCSK WAF支援サービス」と併用いただくことで、サイトごとに適したポリシーチューニングも可能。より堅牢なWebシステムの構築をサポートします。

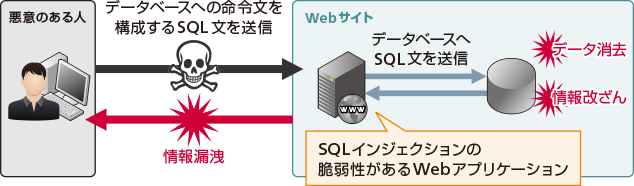

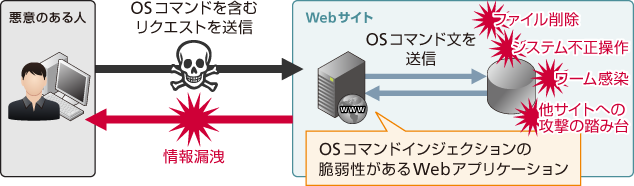

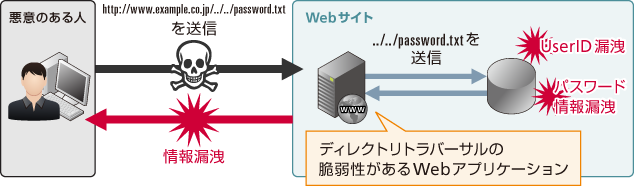

実際にWebアプリケーションにはどのような脅威が存在するのか、以下代表的なハッキング手法をご紹介します。

ユーザーからの入力値を元に行われるデータベース処理において、アプリケーションが想定しないSQL文を挿入することによりデータベースを不正に操作する。

WebアプリケーションがサーバーのOSコマンドを呼び出す処理において、入力値に任意のOSコマンドを埋め込むことでサーバーに対する破壊・乗っ取りを行う。

ユーザーからの入力値を元にサーバー上のファイルを参照させる処理において、入力値に親ディレクトリ参照表現(../等)や絶対パス名(/etc/passwd等)を埋め込むことで特定のファイルを取得する。

| 攻撃の種類 | 攻撃方法 | 脅威 |

|---|---|---|

| クロスサイトスクリプティング | 悪意のあるスクリプトを標的サイトに仕掛け、不正なスクリプトをユーザーに実行させる。 | 標的にされたサイトの信頼性が損なわれるだけでなく、ユーザーが保持するデータや、個人情報が流出する可能性がある。 |

| フォースフルブラウジング | 本来、認証を必要とするページやファイルに直接アクセスを試みる。 | サーバー上の機密情報やアクセス制御されたページにアクセスされてしまう可能性がある。 |

| バッファーオーバーフロー | アプリケーションの許容範囲を超えるデータを送りつける。 | サーバー上で悪意のあるコードを実行されてしまう可能性がある。 |

| Hiddenフィールドの改竄 | クライアント側でHiddenフィールドの値を改竄する。 | 例えば商業サイトで、Hiddenフィールド内にある価格が改変されてしまう等の可能性がある。 |

| メタキャラクタインジェクション | 入力値にメタキャラクタを埋め込み、サーバーやデータベースの挙動に影響を与える。 | 誤動作やエラー画面の取得など OSやアプリケーションによって脅威は異なる。 |

|

ユニコード及び URLの符号化(検知回避) |

悪意のあるコードを隠すために、文字列をエンコードし難読化させる。 | 難読化された攻撃がIDSやIPSを通過してしまう。 |

| CSRF(クロスサイト・リクエスト・フォージェリ) | 外部サイトを経由した悪意のあるリクエストを受け入れて、利用者が予期しない処理を実行させる | 不正な送金や意図しない製品の購入などの可能性がある。 |

| ブルートフォースアタック/パスワード(アカウント)リスト攻撃 | 不正に入手したIDやパスワードのリストを使いログイン試行を行う。 | ユーザーアカウントの乗っ取りや個人情報の流出の可能性がある。 |

| アプリケーション層 DoS 攻撃(L7 DoS) | 不正なHTTP(S)コネクションを多量に維持させWebサーバのリソース枯渇を狙う。 | 不正なコネクションが増加することで正規ユーザーが接続できなくなる。 |

脆弱性検査や不慮のセキュリティ事故などをきっかけに管理下のWebアプリケーションの脆弱性が明らかとなった場合、管理者がとるべき対策としてはシステムの停止、もしくは早急な改修 が求められることと思います。しかしながら多くの場合Webアプリケーションの改修には多大な費用と時間を要します。一方WAFを導入している場合、脆弱性に対して短時間で対応する事ができ、かつ改修にかかる費用よりも安価に済むケースが多いと考えられています。また新たな脅威に対しても、随時シグネチャがアップデートされるため、継続的に高いセキュリティを維持する事が可能です。

よく質問されるIPSとの違いですが、一般的にIPSがOSやミドルウェアを含むプラットフォームレイヤーの防御を対象としているのに対し、WAFはプラットフォーム上で稼動する固有のWebアプリケーションを防御対象としています。IPSの製品によってはWAFに類似する機能を実装しているものありますが、近年では攻撃コードの難読化や、アプリケーション固有の脆弱性を利用するなど、その手法が高度化されてきておりIPSだけでは対処が難しいというのが現状です。

AWS WAFではアプリケーションの画面ごとにセキュリティの強度を変えたり、特定の入力フィールドに対してより強固なセキュリティ設定を施すなど、Webアプリケーション毎の最適な設定が可能です。

| WAF | IPS | FW | |

|---|---|---|---|

| 機能概要 | Webアプリケーションへのリクエストに対して、シグネチャ/ホワイトリストに基づき防御を行う。 | 多様なアプリケーション(プロトコル)へのリクエストに対して、シグネチャに基づき防御を行う。 | リクエスト元・先のIPアドレス、ポート番号を検査して防御を行う。 |

|

HTTPリクエストに 対しての機能 |

TCPレベルで分割されたパケットを1件のデータとして組み立てて、さらにパラメータ名とパラメータ値等、HTTPリクエストとしての構文を認識してチェックを行う為、リクエストパラメータに不正な値が入っているか等のより詳細なチェックが可能。 | TCPレベルで分割されたパケットを1件のデータとして組み立てて、チェックを行う。HTTPリクエストとしての構文を認識しない為、データ全体に不正な値が入っているかをチェックする。 |

AWS WAFは専用機器、SSL証明書の調達も必要ありません。既存のAmazon CloudFront、Application Load BalancerやAmazon API Gatewayサービスに通信断なく導入でき、トラフィックの急増時はオートスケールされお客様のWebアプリケーションを常に保護します。

Webアプリケーションの前段に導入されるAmazon CloudFront、Application Load BalancerやAmazon API Gatewayにそれぞれデプロイできるため、Webアプリケーションを改修することなく脆弱性を防ぐことができるので、Webアプリケーションの改修に必要なコスト、工期を削減できます。

Amazon CloudWatchを利用することで検知したルールやWebトラフィック全体をダッシュボードで可視化し、設定した閾値を超えた通信が発生した場合にメールなどで通知することも可能です。また、各HTTPヘッダを含むリクエストログをAmazon Simple Storage Service(Amazon S3)へ保存することで過剰検知時や独自のルール作成に役立てることが可能です。

WafCharm(ワフチャーム)は、煩雑なAWS WAFのルール運用を最適化させるWAF自動運用サービスです。

WafCharmを利用することで、専任のセキュリティエンジニアを必要とすることなくAWS WAFの運用を円滑に行うことができます。

WAFの導入において大きな課題としては複雑なポリシー設定や、シグネチャのチューニングがあげられます。

WafCharmでは、AIがアクセスログを利用して新たに発見した攻撃をもとに、サイバーセキュリティクラウド社のセキュリティエンジニアが常にシグネチャを更新します。また、WAFで設定から漏れている脅威に対しても数百ものシグネチャで再マッチングし、攻撃者として認定したIPをBlacklistで遮断します。

| 提供サービス | 備考 | |

|---|---|---|

| WebACL関連 | BlackListIP設定 | |

| WhiteListIP設定 | ||

| BlackList除外設定 | ||

| レポート/通知機能 | レポート機能 | WAFフルログの取得が必要 |

| 通知機能 | WAFフルログの取得が必要 | |

| サポート | テクニカルサポート |

|